Генри Шлезингер - Искусство шпионажа: Тайная история спецтехники ЦРУ

Филу Циммерману приписывают разработку в 1991 г. первой версии общедоступной программы шифрования PGP (Pretty Good Privacy). Он был активистом антиядерного движения и создал PGP-шифрование, чтобы обеспечить своих единомышленников безопасной системой хранения объявлений, сообщений и файлов. Программа была бесплатной, как и полный исходный код со всеми копиями. В СМИ нет сообщений об известных способах взлома PGP-сообщений криптографическими вычислительными средствами. Впервые в истории программа шифрования высочайшего уровня стала доступной любому, кто имел выход в Интернет{704}.

Разведки, ограниченные в средствах, использовали PGP и аналогичные программы шифрования для создания мощной и невскрываемой системы агентурной связи. Небольшие, но активные кубинские спецслужбы широко применяли доступное программное обеспечение для шифрования связи со своими агентами, действующими на территории США. Улучшенная версия программы шифрования PGP была обнаружена в сентябре 2001 г. во время обыска квартиры Анны Белен Монтес в Вашингтоне, округ Колумбия. Монтес, которой ФБР присвоило кодовое имя Blue Wren (Синий Воробей), работала в разведке Пентагона в должности аналитика по кубинским вопросам, занимаясь шпионажем в пользу Кубы. Для скрытой связи со своим куратором из числа сотрудников кубинской миссии при ООН Монтес было поручено купить портативный компьютер Toshiba-405CS, ей также были переданы две дискеты, S-1 и R-1, для шифрования и расшифровки сообщений. Поскольку наличие программы шифрования высокого уровня сочли бы подозрительным в случае, если ноутбук Монтес был бы протестирован экспертом, цифровые программы шифрования (PGP или схожие) и одноразовые ключи были размещены на дискетах. При получении сообщения на коротковолновый радиоприемник Sony Монтес делала копию, вводила зашифрованный текст в свой портативный компьютер и вставляла дискету R-1 для расшифровки текста. Чтобы подготовить секретную информацию для кубинцев, Монтес печатала текст на своем ноутбуке, а затем использовала программу шифрования и ключ на дискете S-1, чтобы зашифровать текст.

Монтес должна была стирать информацию с жесткого диска после каждого тайного применения и прятать две специальные дискеты. Все сообщения, которые она отправляла и получала, было бы практически невозможно перехватить. Но, несмотря на инструкции, Монтес не стирала информацию с жесткого диска после каждого оперативного использования. В результате обыска квартиры и компьютера ФБР восстановило копии текстов сообщений скрытой связи{705}. Кубинского агента раскрыли не из-за несовершенства криптографической программы, а из-за нарушения Монтес требований конспирации.

Как только сообщение зашифровано, может быть использована цифровая стеганография, чтобы скрыть его среди единиц и нулей в потоке передачи цифровой информации. Стеганография не является формой шифрования, она защищает сообщения, делая их невидимыми.

Широкое распространение цифровых технологий сделало использование стеганографии доступным для всех; теперь скрыть информацию и сообщения можно практически в любом электронном документе и мгновенно отправить в любую точку земного шара. В период холодной войны шпионы использовали ограниченный набор цифровой техники для сокрытия информации. В конце 1980 г. старший офицер ФБР Роберт Ханссен, работавший на КГБ, посылал сообщения своему куратору на восьмидюймовых дискетах. В случае их возможного перехвата, чтобы следы сразу не привели бы к Ханссену, он вначале шифровал информацию и лишь потом прятал ее на дискеты, используя так называемую технологию «40-й дорожки». Эта малоизвестная технология переформатировала компьютерные дискеты и позволяла прятать информацию путем размещения ее на конкретные дорожки дискеты, недоступные для операционной системы компьютера{706}. Если методы, используемые Ханссеном в 1980-е гг., были популярны только среди компьютерных вундеркиндов, то в 1990-е гг. программы цифровой стеганографии стали доступны любому, кто имел доступ к Интернету.

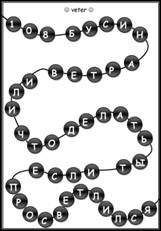

Информацию в цифровом виде можно скрывать внутри музыкальных или видеофайлов таким образом, чтобы сделать звук и изображение неизменными. В аудиофайлах информацию можно скрывать путем изменения цифровых битов файла, которые слышны человеческому уху. Графические изображения позволяют иметь избыточные биты, составляющие цвета, которые при изменении неразличимы для человеческого глаза{707}. Секретные сообщения скрыты внутри битов данных. Если нет оригинала или хост-файла для сравнения, измененный файл со скрытым сообщением будет очень трудно обнаружить, особенно в потоке миллионов электронных писем и вложенных файлов, которые отправляются ежедневно через Интернет. Программа стеганографии использует алгоритм для встраивания данных в хост-изображение или в звуковой файл, а также пароль для получения информации (см. рис. 25-3){708}. Для дополнительной защиты профессиональные службы разведки применяют передовые программы стеганографии в сочетании с программами шифрования в тех случаях, если сообщение может быть обнаружено{709}.

Цифровые технологии также реформировали классическую технику микроточки, в которой использовались крохотные кусочки пленки площадью менее 1 кв. мм, чтобы скрыть страницу текста.

Теперь же можно создавать и вставлять большое количество цифровой информации внутрь крошечной электронной почтовой «точки». Однажды созданная, «цифровая точка» может быть скрыта различными методами, которые не поддаются обнаружению. Практически любые типы цифровых файлов можно изменить для сокрытия информации, а значит, контрразведке предстоит искать иголку не в одном стоге сена, а в миллионе стогов.

Тайники широко использовались во времена холодной войны для обмена информацией и передачи денег от куратора агенту, но оба были подвержены рискам обнаружения и ареста{710}. Интернет позволяет создавать сколь угодно много учетных записей и по электронной почте анонимно отправлять и получать файлы и сообщения.

Учетная запись электронной почты с цифровым тайником может быть легко создана с персонального ноутбука анонимно, путем соглашения с поставщиком услуг Интернета, который периодически обеспечивает свободный доступ без кредитной карты. С этой вновь созданной промежуточной учетной записи пользователь может войти на любой подобный сервис и создать анонимно вторую учетную запись почты в качестве тайника. Любой может передать цифровые файлы на тайниковые почтовые ящики, и если знать первичной пароль учетной записи, содержимое может быть загружено из любой точки мира. Для безопасности тайника пользователи заходят в систему анонимно из промежуточной учетной записи. AOL и другие интернет-провайдеры в США также позволяют пользователям сохранять письма или документы на жестком диске своего сервера для его загрузки пользователем в любое время. Эта функция позволяет «конспираторам», имеющим пароль первичной учетной записи, связываться путем извлечения и редактирования хранящегося там документа, даже не отправляя его в качестве электронного письма или приложения. Независимо от методов, используемых для повышения безопасности, информация с жесткого диска ноутбука должна стираться после каждого выхода в Интернет.

Варианты скрытой связи с использованием цифровых технологий быстро обновляются и остаются постоянной проблемой для контрразведки. Разведывательные службы анонимно создают учетные записи электронной почты под вымышленными названиями и применяют их для получения зашифрованных сообщений и цифровых файлов от источников информации. Адреса электронной почты не ассоциируются с разведкой и могут быть использованы только один раз. Такая учетная запись не будет применяться для связи с агентами в странах с высоким риском обнаружения, но задействуется в других местах. Простое электронное письмо на «условную учетную запись» может маскировать закодированную связь, которая будет устойчивой к дешифровке при условии использования только один раз. Например, кубинский агент, завербованный за рубежом и возвратившийся в Гавану, может отправить безобидное сообщение другу по электронной почте, в котором он расскажет о своем увлечении – коллекционировании марок. В действительности электронное письмо «другу» приходит на компьютер разведки, и это сигнал, что агент готов приступить к работе. Если отсылать такие письма нечасто и тщательно выбирать темы посланий так, чтобы они не вызывали подозрений и соответствовали стилю жизни агента, рассекретить их практически невозможно.

Компьютеры с обычной, не модернизированной операционной системой, сохраняют следы, которые позволяют специалистам контрразведки восстановить текст зашифрованной электронной почты, удаленные файлы, временные файлы Интернета, историю посещений веб-сайтов, разговоры в чате, мгновенные сообщения, просмотренные фотографии, корзины для удаленных файлов и последние документы. Очистка жесткого диска обеспечивает сокрытие тайной деятельности, но этот прием неудобен для агента, который использует свой рабочий или домашний компьютер. В качестве решения скрытая операционная система может быть установлена на крошечное USB-устройство размерами менее кончика мизинца. Когда устройство USB подключено, компьютер загружается с операционной системой, не оставляя следов своей деятельности на внутреннем жестком диске. Агент может использовать клавиатуру компьютера, монитор, принтер и доступ в Интернет, не опасаясь оставить компрометирующий его след. Скрытый прибор USB достаточно мал и легко прячется.